����T�[�o�\�zMY HOME SERVER

|

- �N���C�A���g���牓�u����(ssh) -

�T�[�o���g�̃R���\�[���ő��삷��̂͂����܂łɂ��܂��B�N���C�A���gPC���牓�u����ł���悤�� �ݒ肵�܂��B�N���C�A���g���ő���o����ƁA�T���v���ݒ��ʂ����Ȃ�����͂�����A�R�s�[���e�� �\��t������o����̂ŁA��ƌ������_���g�c�ɃA�b�v���܂��B

SSH�T�[�o�͊��ɃC���X�g�[���ς݂ł��B�g�p�o����悤�ɐݒ肵�܂��B|

[root@hoge123~]# vi /etc/ssh/sshd_config #PermitRootLogin yes ���@�ȉ��̓��e�ɕύX���܂��B#�@�̍폜���Y��Ȃ��ł�������(�Ǘ��҃��O�C�����֎~���܂�) PermitRootLogin no #PermitEmptyPasswords no ���@�擪��#���폜���܂��B PermitEmptyPasswords no |

�ݒ��ҏW�E�ۑ������̂ŁA���̒l��L���ɂ��邽��SSH���ċN�����܂��B

|

[root@hoge123~]# /etc/rc.d/init.d/sshd restart ���@/etc/rc.d/init.d/��sshd������ꏊ�̃p�X�ł��B sshd ���~��: [ OK ] sshd ���N����: [ OK ] [root@hoge123~]# chkconfig sshd on ���@�T�[�o�̍ċN���������Ă�sshd�T�[�r�X�������ŗL���ɂȂ�悤�ɐݒ肵�܂��B [root@hoge123~]# chkconfig --list sshd sshd 0:off 1:off 2:on 3:on 4:on 5:on 6:off ���@2�`5�� on �ɂȂ��Ă���Α��v�ł��B |

�N���C�A���gPC���烍�O�C�����郆�[�U���A�p�X���[�h���쐬���܂��B�Z�L�����e�B�[���l������ �Ǘ��Ҍ����ł̓��O�C���o���Ȃ��悤�ɂ��Ă��܂��B���[�U���͔C�ӂŌ��߂܂��B���͂����� Enter�L�[�������܂��B

�����[�U���A�p�X���[�h�̓N���C�A���gPC���ŕK�v�ȏ��ł��̂ŖY��Ȃ��ł��������B

|

[root@hoge123~]# useradd hogehoge ���@hogehoge�ƌ������[�U��lj����܂��B [root@hoge123~]# passwd hogehoge ���@hogehoge�Ƀp�X���[�h��lj����܂��B Changing password for user hogehoge. New password: ���@�p�X���[�h����͂��܂��B Retype new password: ���@�m�F�̂��߂ɂ�����x���͂��܂��B passwd: all authentication tokens updated successfully. [root@hoge123~]# cd /home �� home�f�B���N�g���ɐV�K���[�U�lj�����Ă��邩�A�m�F���܂��B [root@hoge123 home]# ls ���@ls�R�}���h��home�f�B���N�g�����ɁAhogehoge�����邱�Ƃ��m�F���܂��B hogehoge [root@hoge123 home]# |

�N���C�A���g���牓�u���삷��ہA�T�[�o����root�������烍�O�A�E�g�����Ă����܂��B(�Z�L�����e�B�̂���)

|

[root@hoge123~]# exit ���@exit �R�}���h��root���烍�O�A�E�g���܂��B logout CentOS release 6.3 (Final) Kernel 2.6.32-220.e16.i686 on an i686 hoge123 login: |

- �N���C�A���gPC���̐ݒ� -

�N���C�A���gPC��Win2000�AWinXP�AVista�AWin7�̂��Â�ł��\���܂���B �܂��́A���u����\�t�gTeraTermPro���C���X�g�[�����܂��B

�_�E�����[�h�T�C�g: Tera Term 4.73

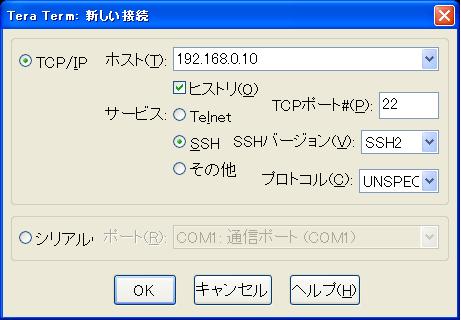

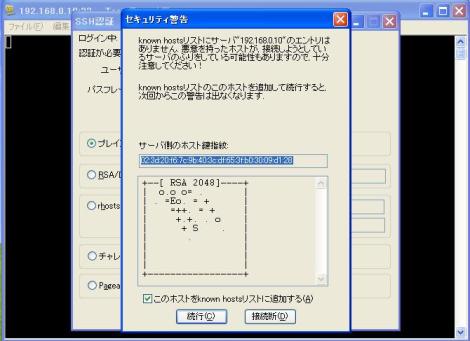

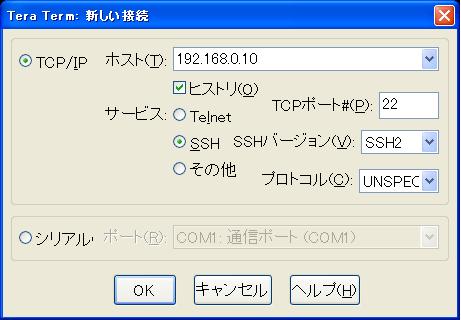

�C���X�g�[�����I�������A�f�X�N�g�b�v�̃V���[�g�J�b�g���N���b�N���܂��B�z�X�g�ɃT�[�o��IP�A�h���X����͂�OK�{�^���������܂��B

����̂݃Z�L�����e�B�x�����o�܂����A�u���s�v�{�^���������܂��B

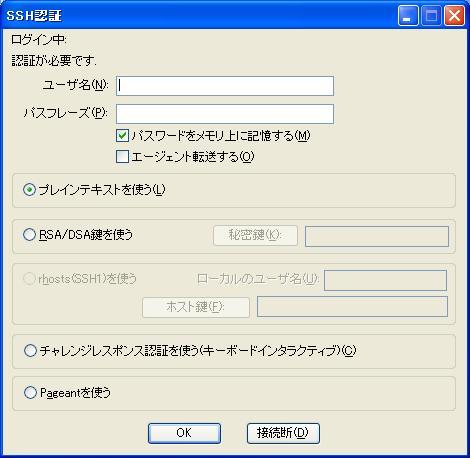

���[�U���A�p�X���[�h(�p�X�t���[�Y)����͂���OK�{�^���������܂��B(��قǂ̗�ł�hogehoge�����[�U���ł�)

���O�C������������ƁA�ȉ��̉�ʂɂȂ�܂��B���[�U��hogehoge�Ń��O�C���o�����Ƃ���ł��B�����[�g����Őݒ肷��ꍇ�A �Ǘ��Ҍ����Ń��O�C������K�v�����邽�߁Aroot�ɐ�ւ��܂��B

|

Last login: Sun Apr 3 20:35:53 2012 from 192.168.0.20 [hogehoge@hoge123 ~]$ su - ���@su - ��root(�Ǘ���)���O�C�����邽�߂̃R�}���h�ł��B �p�X���[�h:�@���@root�̃p�X���[�h����͂��܂��B(�����\������܂���) [root@hoge123~]# ���@hogehoge����root�ɕς��܂����B |

�Ǘ��҂̃p�X���[�h���͗��������������Ă���ꍇ�́ATereTerm�̐ݒ��ύX����K�v������܂��B

|

Last login: Sun Apr 3 20:35:53 2012 from 192.168.0.20 [hogehoge@hoge123 ~]$ su - ���@su - ��root(�Ǘ���)���O�C�����邽�߂̃R�}���h�ł��B �����:�@���@�����������Ă��܂��B(�ꉞ�A�p�X���[�h���͂Ń��O�C���͏o���܂��B) [root@hoge123~]# ���@hogehoge����root�ɕς��܂����B |

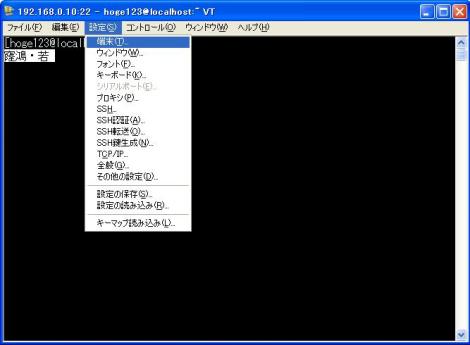

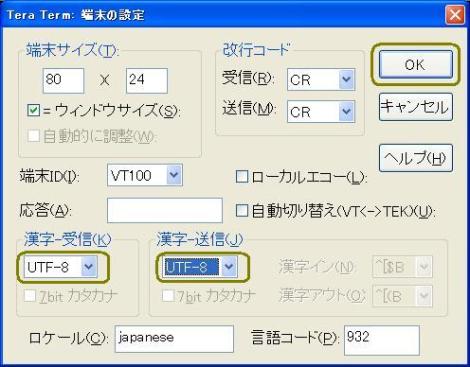

Tera Term �̃��j���[����u�[���v��I�����܂��B

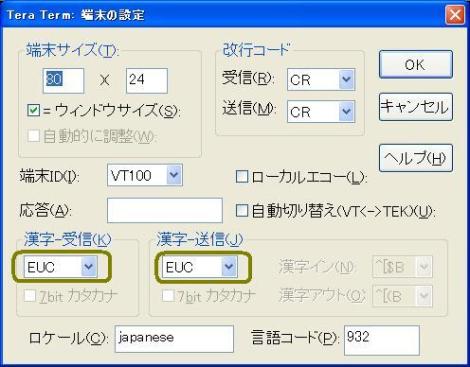

�u����-��M(K)�v�� �u����-���M(J)�v��EUC�ɂȂ��Ă��܂��B�����Ƃ��v�[���_�E�����j���[����UTF-8�ɕύX���܂��B

UFT-8�ɕύX������A�uOK�v�{�^���������܂��B����ŁA���������͉�������܂��B

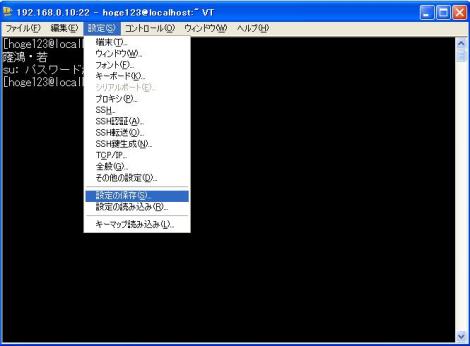

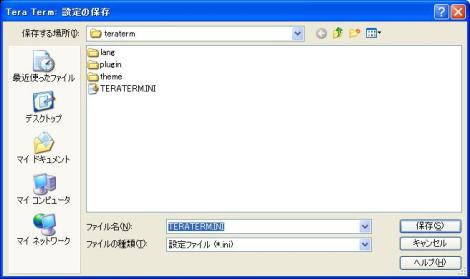

����A���O�C�����ɕ����������Ȃ��悤�ɁA�ݒ��ۑ����܂��B���j���[�o�[�́u�ݒ�v�A�u�ݒ�̕ۑ��v��I�����܂��B

�ݒ��ۑ����܂��B

���u������I������Ƃ���exit�R�}���h���g���܂��B

|

[root@hoge123~]# exit ���@root���烍�O�A�E�g���܂��B [hogehoge@hoge123 ~]$ exit ���@hogehoge���烍�O�A�E�g���āA��ʂ������܂��B |

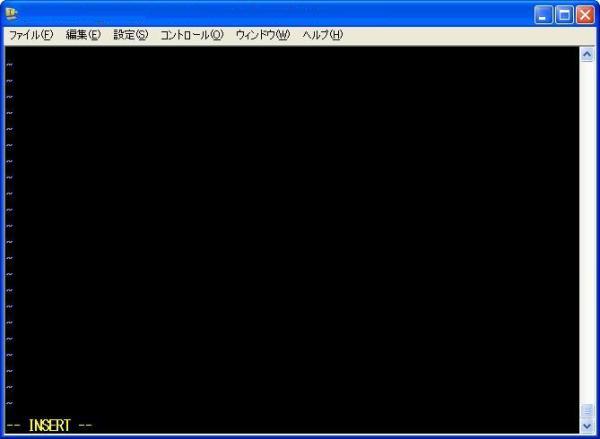

Tera Term ���g�p����ƁAvi�G�f�B�^���N�������Ƃ��A�T���v���ݒ�̓��e�����R�s�[���ē\��t���邱�Ƃ��o���܂��B �܂��p�\�R����̓\��t�������e�L�X�g���͂��}�E�X����ŃR�s�[���܂��Bvi�G�f�B�^�ɖ߂�A i �L�[���͂��ĕҏW���[�h�ɂ��܂��B ��ʉE����INSERT���\������܂��B���̏�ԂŁAAlt �L�[�� V �L�[�������ē\��t���܂��BEsc�@�L�[�������ƕҏW���[�h���� �����邱�Ƃ��o���܂��B�\��t����Ƃ��A�S�p�X�y�[�X��S�p�����������悤�ɋC�����܂��B�G���[�̌����ɂȂ�܂��B

���A���[�^�̃|�[�g22�Ԃ��J������ƊO���h���C������T�[�o�����u����ł��܂��B���̍ہA�z�X�g�͎擾�����h���C���������

���邱�ƂɂȂ�܂��BSSH�͈Í����ʐM�̂��߁A�ʐM���e�͊ȒP�ɉ�ǂ���邱�Ƃ͂���܂���B

�������A���̏�Ԃł�22�ԃ|�[�g

���J������ƁA�p�X���[�h�����킩��ΒN�ł��T�[�o�Ƀ��O�C���ł��Ă��܂��܂��B���̂��ߌ��J���A�閧�����쐬���ăZ�L�����e�B

����w��������K�v������܂��B22�ԃ|�[�g�J���͂����܂ŊO���h���C�����烊���[�g���삪�K�v�ȂƂ��ɍs���܂��B�K�v���Ȃ��Ȃ�����

���[�^����22�ԃ|�[�g�͕��Ă��������B

���A���[�^�̃|�[�g�J���̎d���́A

�E�G�u��Ō�������ƁA���������o�Ă��܂��B�ꉞ�A���̃T�C�g�ł����[�^�̃|�[�g�J����

�菇��������Ă��܂��B

- SSH���J���E�閧���쐬 -

�����ł͂��ł�SSH�ڑ����o���Ă��邱�Ƃ����肵�Đ������܂��B�T�[�o�Ō��J���Ɣ閧�����쐬���A�閧�����N���C�A���g�p�\�R��

�Ɏ�荞�݂܂��B����ɂ��閧���������Ă���N���C�A���g�p�\�R���ȊO�A�T�[�o�̉��u���삪�o���Ȃ��Ȃ�܂��B������A�p�X���[�h

����3�҂ɘR��Ă��A�閧�����Ȃ������3�҂̓T�[�o��SSH�ڑ��ł��܂���B

�T�[�o���ō쐬�����閧���́A�t���b�s�[�f�B�X�N��USB�t���b�V���������[�A���[�J���l�b�g���[�N����FTP�]���ŃN���C�A���g�p�\�R����

�n���܂��B

FTP�]���̂��߂�iptables�̃|�[�g21�Ԃ��J�����邩�A�����ɂ���K�v������܂��B

�ڍׂ��Z�L�����e�B���������������B

[root@hoge123~]# vi /etc/ssh/sshd_config

�@�擪��#���폜���� yes �� no�ɕύX���܂��B(�ʏ�p�X���[�h�̋֎~(�������ɕύX))

#PasswordAuthentication yes

��

PasswordAuthentication no

�@�擪��#���폜���܂��B(��p�X���[�h�̋֎~)

#PermitEmptyPasswords no

��

PermitEmptyPasswords no

|

���Ɍ����쐬���郆�[�U�[�ɂȂ�܂��B

[root@hoge123~]# whoami�@ root�@���@root�����Ń��O�C�����Ă��܂��B [root@hoge123~]# su - hogehoge [hogehoge@hoge123~]# ���@���[�U�[ hogehoge �ɕς��܂����B [root@hoge123~]# exit ���@exit �R�}���h�ł�root��������A���[�U�[�����ɖ߂�܂��B logout [hogehoge@hoge123~]$ |

hogehoge ���[�U�[�����Ō����쐬���܂��B

[hogehoge@hoge123~]# ssh-keygen -t dsa Generating public/private rsa key pair. Enter file in which to save the key (/home/hogehoge/.ssh/id_dsa): Created directory '/home/hogehoge/.ssh'.�@���@�������͂��Ȃ���Enter �L�[�������܂��B Enter passphrase (empty for no passphrase): ���@�p�X�t���[�Y(SSH�̃p�X���[�h)���͂��܂��Bhogehoge�̃��O�C��PW�Ɠ����ق����������܂���B Enter same passphrase again:���@�p�X�t���[�Y�̍ē��͂����܂��B(��L�œ��͂�������) Your identification has been saved in /home/hogehoge/.ssh/id_dsa. Your public key has been saved in /home/hogehoge/.ssh/id_dsa.pub. The key fingerprint is: 5t:d4:33:67:g4:21:06:cb:24:40:d3:6b:2w:3c:3c:10 hogehoge@hoge123.ddo.jp The key's randomart image is: +--[ RSA 2048]----+ | .+...o . | | .+.o . .| | *=. o o| | BoE + | | S o . +| | . . o o | | . + | | . | | | +-----------------+ ���̍쐬��̊m�F�����܂��B [hogehoge@hoge123~]# ls -la .ssh ���v 16 drwx------. 2 hogehoge hogehoge 4096 6�� 8 19:34 2012 . drwx------. 3 hogehoge hogehoge 4096 6�� 8 19:34 2012 .. -rw-------. 1 hogehoge hogehoge 1751 6�� 8 19:34 2012 id_dsa�@ ���@�閧�� -rw-r--r--. 1 hogehoge hogehoge 405 6�� 8 19:34 2012 id_dsa.pub�@���@���J�� ���J����authorized_keys�ɒlj����܂��B [hogehoge@hoge123~]# cat /home/hogehoge/.ssh/id_dsa.pub >> /home /hogehoge/.ssh/authorized_keys ���@��̍s�̑����ł��B���ۂ͂P�s�œ��͂��܂��B ���J���������̂݃A�N�Z�X�ł���悤�ɕύX���܂��B [hogehoge@hoge123~]# chmod 600 /home/hogehoge/.ssh/authorized_keys ���J���̍폜�����܂��B [hogehoge@hoge123~]# rm -f /home/hogehoge/.ssh/id_dsa.pub ���̍쐬��̊m�F�����܂��B [hogehoge@hoge123~]# ls -la .ssh ���v 16 drwx------. 2 hogehoge hogehoge 4096 6�� 8 19:34 2012 . drwx------. 3 hogehoge hogehoge 4096 6�� 8 19:34 2012 .. -rw-------. 1 hogehoge hogehoge 1751 6�� 8 19:34 2012 id_dsa�@ ���@�閧�� -rw-------. 1 hogehoge hogehoge 405 6�� 8 19:34 2012 authorized_keys�@���@���J�� |

root �����ɖ߂�܂��BFTP���T�[�o�ɃC���X�g�[�����A�N���C�A���gPC���T�[�o�ɃA�N�Z�X�ł��鏀�������܂��B

[root@hoge123~]# yum -y install vsftpd ���@FTP���C���X�g�[�����܂��B [root@hoge123~]# service vsftpd start ���@FTP�T�[�o���N�����܂��B |

�N���C�A���g�p�\�R���Ŕ閧���̎�荞�݂��s���܂��B�u�X�^�[�g�v�A�u�t�@�C�������w�肵�Ď��s�v�̏��� �I�����āA�u���O�v�̉��� cmd �Ɠ��͂��ăR�}���h�v�����v�g��\�������܂��B

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:\Documents and Settings\hoge>cd \ ���@cd \ �Ɠ��͂��܂�

- �ԕ����͎��ۂɓ��͂�����e�ł��B-

C:\>ftp 192.168.0.10

Connected to 192.168.0.3.

220 (vsFTPd 2.2.2)

User (192.168.0.3:(none)): hogehoge

331 Please specify the password.

Password:hogehoge�̃p�X���[�h

230 Login successful.

ftp> bin

200 Switching to Binary mode.

ftp> get /home/hogehoge/.ssh/id_dsa

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for /home/hogehoge/.ssh/id_dsa (736 byte

s).

226 Transfer complete.

ftp: 736 bytes received in 0.00Seconds 736000.00Kbytes/sec.

ftp> delete /home/hogehoge/.ssh/id_dsa

250 Delete operation successful.

ftp> bye

221 Goodbye.

C:\>dir

�h���C�u C �̃{�����[�� ���x��������܂���B

�{�����[�� �V���A���ԍ��� DC37-9419 �ł�

C�h���C�u������id_dsa(�閧��)������܂��B

2012/06/03 17:32 <DIR> 41afa64e6196249e8461

2012/06/03 12:30 0 AUTOEXEC.BAT

2012/06/03 12:30 0 CONFIG.SYS

2012/06/03 16:44 <DIR> Documents and Settings

2012/06/08 20:39 736 id_dsa ���@id_dsa(���J��)�ł��B

2012/06/03 18:05 260,800 ntldr

2012/06/07 19:49 <DIR> Program Files

2012/06/06 19:07 <DIR> WINDOWS

5 �̃t�@�C�� 261,536 �o�C�g

4 �̃f�B���N�g�� 68,903,591,936 �o�C�g�̋̈�

C:\>exit

|

FTP�T�[�o�͕s�v�ł��̂ŁA�I�����Ă���폜���܂��B

[root@hoge123~]# service vsftpd stop�@ [root@hoge123~]# yum -y remove vsftpd [root@hoge123~]# service sshd restart sshd ���~��: [OK] sshd ���N����: [OK] �@ |

�閧�����g���� Tere Term ����̃��O�C�����@�ł��BC:�����ɕۑ�����id_dsa�͈ړ���R�s�[���Ă��\���܂���B Tera Term �Ń��O�C������Ƃ��A�閧���̃p�X���w�肷��K�v������̂ŁA�ǂ��Ɉړ��������o���Ă����K�v������܂��B

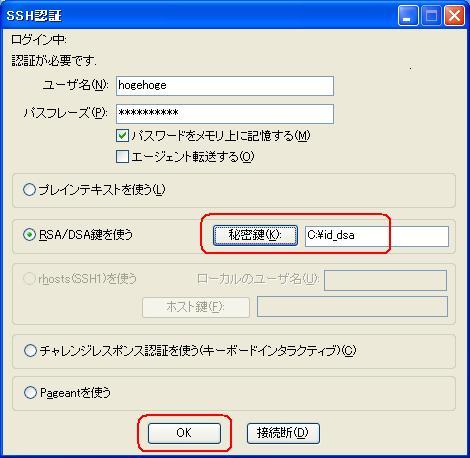

�����́A�����ǂ���̏�����͂��܂��B

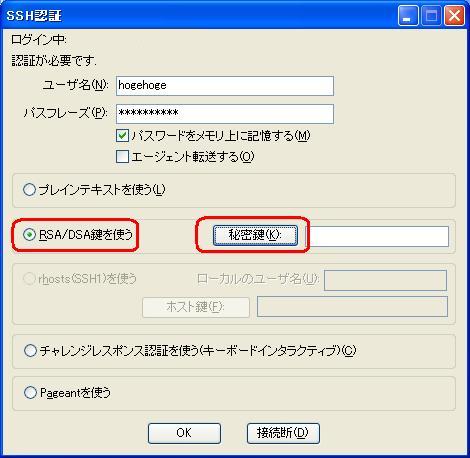

�u���[�U���v�A�u�p�X�t���[�Y�v���͌�A�uRSA/DSA�����g���v��I�����āA�uOK�v�{�^���������܂��B

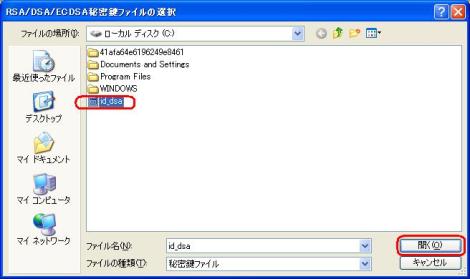

id_dsa(�閧��)��I�����A�u�J���v�������܂��B

�u�閧���v��id_dsa�̃p�X�����͂���Ă��邱�Ƃ��m�F���āA�uOK�v�{�^���������܂��B����Ŕ閧�����g�p�������O�C�����ł��܂��B�閧�� �����ł̓��O�C���ł��Ȃ��Ȃ��Ă��܂��B